- Сообщения

- 296

- Реакции

- 462

- Баллы

- 94

Согласно последним отчетам, исследователи компании Kaspersky заметили значительный рост числа троянизированных установщиков Tor Browser, нацеленных на жителей России и стран Восточной Европы. Эти вредоносные программы могут перехватывать информацию о криптовалютных транзакциях на зараженных компьютерах, используя для этого злоумышленный ПО для захвата буфера обмена.

Хотя данная атака не является новой или изобретательной, она продолжает оставаться эффективной и широко распространенной. Большинство жертв становятся ею из-за желания обойти региональные ограничения или беспокойства о своей безопасности, вызванные запретом на использование браузера Tor в России.

Троянские установщики, распространяемые злоумышленниками, как правило, содержат стандартную версию браузера Tor, а также запароленный архив, содержащий вредоносное ПО, которое запускается и добавляется в автозагрузку Windows в фоновом режиме. Кроме того, вредоносное ПО использует иконку uTorrent для скрытного функционирования в скомпрометированной системе.

Информация о распространении троянов с помощью установщиков Tor Browser была опубликована Лабораторией Касперского, чтобы предупредить пользователей об этой угрозе и помочь им защититься от нее. Они рекомендуют использовать только официальные и проверенные источники для загрузки Tor Browser и других программ.

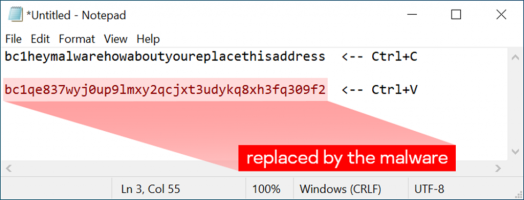

Кража достигается путем отслеживания скопированных в буфер обмена адресов криптовалютных кошельков и их замены на адреса, принадлежащие злоумышленникам. Как результат, пользователь посылает свои сбережения на кошелек злоумышленника вместо своего собственного. Этот метод делает отслеживание перемещения криптовалюты в блокчейне и блокировку кошельков злоумышленника крайне сложным. Компания Касперского советует проверить свой компьютер на наличие этого вредоносного софта, копируя адрес криптокошелька в буфер обмена и проверяя, изменился ли он после вставки в блокнот.

bc1heymalwarehowaboutyoureplacethisaddress

Для того чтобы избежать угрозы вредоносных программ, которые могут заменять адреса криптовалютных кошельков, важно устанавливать программное обеспечение только из надежных источников, таких как официальный сайт Tor Project, при этом используя VPN для обеспечения безопасности. Также перед подтверждением транзакции необходимо дважды проверить кошелек, на который будет осуществлена перевод валюты. И мобильных приложений это так же касается!

https://www.torproject.org/