Blxck.

⭐️

- Сообщения

- 219

- Реакции

- 665

- Баллы

- 94

Доброго времени суток, в данной статье я расскажу Вам как скачать, установить и настроить Jabber на примере приложения Pidgin+OTR plugin для безопасного общения.

Шаг 1. Качаем софт.

Для начала нам необходимо скачать сам клиент. Я для примера возьму Pidgin — он кроссплатформенный и прост в настройке.

Также нам необходим плагин OTR (Off-the-Record Messaging), который обеспечивает шифрование. Инсталлятор для Windows версии Pidgin или исходники для сборки в Linux можешь скачать с сайта проекта.

При первом запуске Pidgin предложит войти под учетной записью, но мы пока что это отложим. Дело в том, что регистрация будет происходить с нашего реального IP-адреса, а нам хорошо бы позаботиться о том, чтобы IP оказался скрыт даже от владельцев сервиса (вдруг они решат радостно предоставить эту информацию любому, кто попросит!). Для этого можно использовать любой вид прокси, но мы для пущей надежности выберем Tor.

Шаг 2. Пробрасываем трафик через Tor.

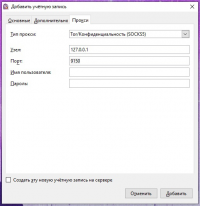

Если у тебя установлен Tor Browser, то настроить проброс трафика можешь прямо из окна регистрации во вкладке «Прокси».

После запуска Tor Browser и нашего клиента Jabber нужно открыть вкладку «Средства» и выбрать там пункт «Настройки», а в настройках открыть пункт «Прокси». Ставь галочку в чекбоксе «Использовать удаленный DNS с прокси SOCKS4», а в пункте «Тип прокси» выбирай «Tor/Конфиденциальность (SOCKS5)».

В пункте «Узел» указывай 127.0.0.1 и выбирай порт 9150. Это стандартный порт Tor, хотя иногда встречается вариация 9050.

Как ты уже мог догадаться, Tor Browser должен быть запущен и слушать свой порт все время, пока ты будешь вести беседу. Включай его до запуска Pidgin — тогда тот не будет ругаться на отсутствие соединения с сервером.

Теперь трафик Pidgin идет через Tor, и мы можем приступать к регистрации. Для начала нам необходимо определиться с сервером, на котором мы хотим завести учетку. Конечно, можно развернуть свой сервер, но тогда сохранить анонимность станет еще сложнее.

Шаг 3. Выбираем сервер.

Серверов существует огромное количество, владельцы многих из них заявляют, что не ведут логов. Но проверить это невозможно.

При выборе сервера в первую очередь стоит смотреть, в какой стране он находится. ЕС, США и страна, в которой ты живешь, — это заведомо неудачный вариант. Идеально, если сервер находится там, где законодательно запрещено собирать логи. Вот небольшой список серверов, которым доверяют многие хакеры, как в СНГ, так и за рубежом. Но обрати внимание, что некоторые из серверов находятся в США.

Лично я использую - xmpp.jp.

Шаг 4. Регистрируемся на сервере.

Определившись с логином и паролем, можешь приступать к регистрации на сервере. Открывай клиент и выбирай вкладку «Учетные записи», а в ней пункт «Управление учетными записями» (или просто нажми Ctrl + A).

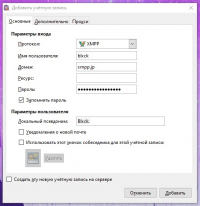

В появившемся окне жми «Добавить», откроется окно регистрации и авторизации.

Тут нам необходимо сделать следующее:

После ввода всех данных может появиться отдельное окно для регистрации пользователя. Придется все ввести еще разок и нажать ОK.

Шаг 5. Включаем OTR.

Учетка готова, и можно приступать к настройке шифрования. Я рекомендую один из двух вариантов: PGP или OTR. Здесь я для примера возьму OTR — он обеспечивает высокий уровень безопасности и легко настраивается. Однако при его использовании не шифруются сообщения в логах — так что для полной надежности их лучше отключать. А вот на сервере картинка выходит примерно следующая.

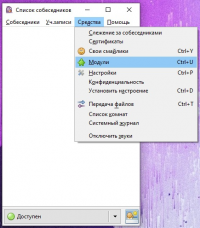

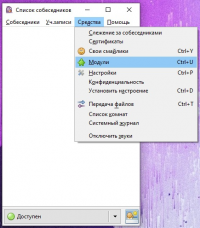

Поскольку плагин мы уже скачали и установили, его можно активировать из клиента. Открываем Pidgin, жмем «Средства» и выбираем пункт «Модули».

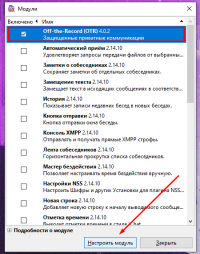

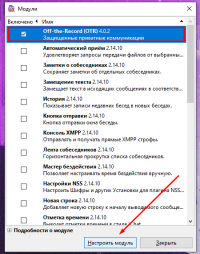

Активируем плагин Off-the-Record (OTR).

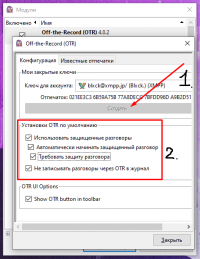

Далее нам необходимо настроить этот модуль. Для этого в самом низу списка модулей нажимаем «Настроить модуль».

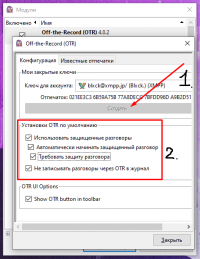

В окне настройки модуля нам первым делом надо сгенерировать ключ для своего аккаунта. Выбираем аккаунт, для которого нужно создать ключ, и жмем «Создать».

Ключи создаются быстро, однако на этом шаге иногда происходит небольшое подвисание. Не пугайся! Pidgin не завис, он просто немного занят. Когда работа закончится, жми Ok и увидишь свой «отпечаток» из сорока символов (пять групп по восемь знаков).

Теперь отмечай галочками следующие пункты:

Ведение журнала — дело исключительно добровольное. Если он пригодится, то включай, если нет, то помни, что его сможет прочитать любой, кому удастся получить доступ к твоему компьютеру — удаленный или совершенно непосредственный.

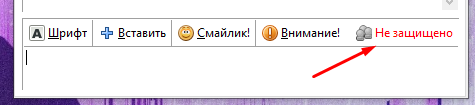

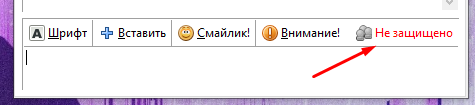

Ну и последняя галочка — это "Show OTR button in toolbar". Она просто добавляет в интерфейс кнопку защиты чата и аутентификации собеседника.

Шаг 6. Аутентифицируем собеседника и защищаем чат.

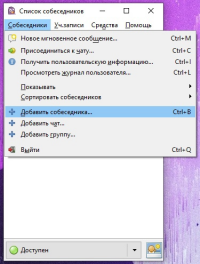

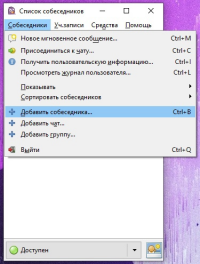

По сути, защищенный канал связи у тебя уже есть. Для добавления собеседника нужно нажать «Собеседники» и выбрать «Добавить собеседника».

Выбираем собеседника. И жмем «Добавить».

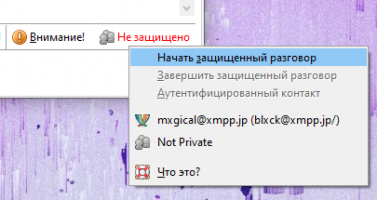

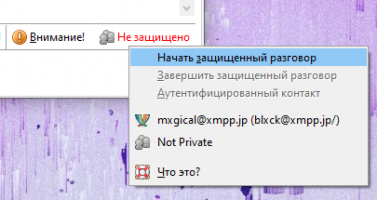

Теперь собеседнику придет запрос, и, когда он его подтвердит, можете начинать чат. Статус защищенности можно посмотреть прямо в окне чата. Если шифрование не включено, то там так и будет написано: «Не защищено». Нажав на него, ты увидишь меню.

Если же начать защищенный разговор, то надпись сменится на «Не идентиф.» — это значит, что чат защищен, но нужно аутентифицировать собеседника, чтобы быть уверенным, что он именно тот, за кого себя выдает.

Аутентифицировать собеседника можно тремя способами:

После того как собеседник будет аутентифицирован, на кнопке наконец появится зеленая надпись «Защищено».

На этом установка и настройка Jabber-клиента Pidgin завершена. Можете пользоваться!

Спасибо всем, кто прочёл эту статью. А тем, кто применил её спасибо ещё больше!

Если я где-то ошибся или Вы знаете какие-то интересные моменты которые я не упомянул - пишите комментарии.

И, если вдруг кто-то хочет отблагодарить меня монеткой, оставляю на всеобщее обозрение место, где ей будут рады:

BTC - 3Fc5TTot5J89dwhS2JdYrTWVFrJub9dv3p

USDT - TVP4YtYsNzWQsoUdfyAd1SJHhYUvCZ6wsp

Monero - 877UivA78m3EFrEKSNsdeXjBB5cLYCQdmh6vZntRL7J7MSw7fQppkx9VhcvAX7SBR8AFdLhZmUKV49fuNZBAJCzY4BJqh1j

Шаг 1. Качаем софт.

Для начала нам необходимо скачать сам клиент. Я для примера возьму Pidgin — он кроссплатформенный и прост в настройке.

Также нам необходим плагин OTR (Off-the-Record Messaging), который обеспечивает шифрование. Инсталлятор для Windows версии Pidgin или исходники для сборки в Linux можешь скачать с сайта проекта.

При первом запуске Pidgin предложит войти под учетной записью, но мы пока что это отложим. Дело в том, что регистрация будет происходить с нашего реального IP-адреса, а нам хорошо бы позаботиться о том, чтобы IP оказался скрыт даже от владельцев сервиса (вдруг они решат радостно предоставить эту информацию любому, кто попросит!). Для этого можно использовать любой вид прокси, но мы для пущей надежности выберем Tor.

Шаг 2. Пробрасываем трафик через Tor.

Если у тебя установлен Tor Browser, то настроить проброс трафика можешь прямо из окна регистрации во вкладке «Прокси».

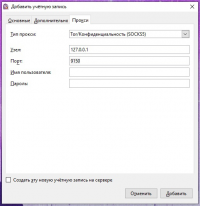

После запуска Tor Browser и нашего клиента Jabber нужно открыть вкладку «Средства» и выбрать там пункт «Настройки», а в настройках открыть пункт «Прокси». Ставь галочку в чекбоксе «Использовать удаленный DNS с прокси SOCKS4», а в пункте «Тип прокси» выбирай «Tor/Конфиденциальность (SOCKS5)».

В пункте «Узел» указывай 127.0.0.1 и выбирай порт 9150. Это стандартный порт Tor, хотя иногда встречается вариация 9050.

Как ты уже мог догадаться, Tor Browser должен быть запущен и слушать свой порт все время, пока ты будешь вести беседу. Включай его до запуска Pidgin — тогда тот не будет ругаться на отсутствие соединения с сервером.

Теперь трафик Pidgin идет через Tor, и мы можем приступать к регистрации. Для начала нам необходимо определиться с сервером, на котором мы хотим завести учетку. Конечно, можно развернуть свой сервер, но тогда сохранить анонимность станет еще сложнее.

Шаг 3. Выбираем сервер.

Серверов существует огромное количество, владельцы многих из них заявляют, что не ведут логов. Но проверить это невозможно.

При выборе сервера в первую очередь стоит смотреть, в какой стране он находится. ЕС, США и страна, в которой ты живешь, — это заведомо неудачный вариант. Идеально, если сервер находится там, где законодательно запрещено собирать логи. Вот небольшой список серверов, которым доверяют многие хакеры, как в СНГ, так и за рубежом. Но обрати внимание, что некоторые из серверов находятся в США.

Лично я использую - xmpp.jp.

Мелочи имеют значение!

Возьмем для примера выбор никнейма. Казалось бы, элементарный пункт, но многие палятся именно на нем. Ты можешь не помнить, что уже использовал его где-то еще, а вот Google помнит все.

Второй тонкий момент заключается в том, что хорошо бы не использовать никнеймы с символами, у которых есть кириллический аналог. Не на всех серверах настроены фильтры, которые запрещают такие трюки, так что у тебя в какой-то момент может появиться близнец, буквы имени которого не отличаются на вид, но имеют другие коды.

Шаг 4. Регистрируемся на сервере.

Определившись с логином и паролем, можешь приступать к регистрации на сервере. Открывай клиент и выбирай вкладку «Учетные записи», а в ней пункт «Управление учетными записями» (или просто нажми Ctrl + A).

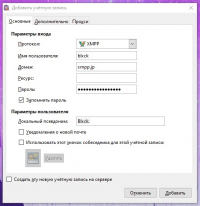

В появившемся окне жми «Добавить», откроется окно регистрации и авторизации.

Тут нам необходимо сделать следующее:

- Выбрать из выпадающего списка протокол XMPP.

- Ввести желаемое имя пользователя.

- Ввести домен сервера, на котором ты собираешься завести учетную запись.

- Ресурс можно пропустить, так как на регистрацию он не влияет (по сути, это просто указание того, к какому девайсу привязан данный вход на сервер, — в ростере у твоих собеседников будет написано, с какого ресурса ты зашел).

- Ввести желаемый пароль.

- Поставить (или не поставить) галочку для запоминания пароля (рекомендую не ставить ее и не хранить пароль нигде, кроме своей головы, — ведь если кто-то получит доступ к твоему компьютеру, то пароль будет уже введен).

- Обязательно поставить галочку в чекбоксе «Создать новую учетную запись на сервере» (если, конечно, ты уже не регистрировался раньше).

После ввода всех данных может появиться отдельное окно для регистрации пользователя. Придется все ввести еще разок и нажать ОK.

Шаг 5. Включаем OTR.

Учетка готова, и можно приступать к настройке шифрования. Я рекомендую один из двух вариантов: PGP или OTR. Здесь я для примера возьму OTR — он обеспечивает высокий уровень безопасности и легко настраивается. Однако при его использовании не шифруются сообщения в логах — так что для полной надежности их лучше отключать. А вот на сервере картинка выходит примерно следующая.

Поскольку плагин мы уже скачали и установили, его можно активировать из клиента. Открываем Pidgin, жмем «Средства» и выбираем пункт «Модули».

Активируем плагин Off-the-Record (OTR).

Далее нам необходимо настроить этот модуль. Для этого в самом низу списка модулей нажимаем «Настроить модуль».

В окне настройки модуля нам первым делом надо сгенерировать ключ для своего аккаунта. Выбираем аккаунт, для которого нужно создать ключ, и жмем «Создать».

Ключи создаются быстро, однако на этом шаге иногда происходит небольшое подвисание. Не пугайся! Pidgin не завис, он просто немного занят. Когда работа закончится, жми Ok и увидишь свой «отпечаток» из сорока символов (пять групп по восемь знаков).

Теперь отмечай галочками следующие пункты:

- «Использовать защищенные разговоры»;

- «Автоматически начинать защищенный разговор»;

- «Требовать защиту разговора»;

- «Не записывать разговоры через OTR в журнал».

Ведение журнала — дело исключительно добровольное. Если он пригодится, то включай, если нет, то помни, что его сможет прочитать любой, кому удастся получить доступ к твоему компьютеру — удаленный или совершенно непосредственный.

Ну и последняя галочка — это "Show OTR button in toolbar". Она просто добавляет в интерфейс кнопку защиты чата и аутентификации собеседника.

Шаг 6. Аутентифицируем собеседника и защищаем чат.

По сути, защищенный канал связи у тебя уже есть. Для добавления собеседника нужно нажать «Собеседники» и выбрать «Добавить собеседника».

Выбираем собеседника. И жмем «Добавить».

Теперь собеседнику придет запрос, и, когда он его подтвердит, можете начинать чат. Статус защищенности можно посмотреть прямо в окне чата. Если шифрование не включено, то там так и будет написано: «Не защищено». Нажав на него, ты увидишь меню.

Если же начать защищенный разговор, то надпись сменится на «Не идентиф.» — это значит, что чат защищен, но нужно аутентифицировать собеседника, чтобы быть уверенным, что он именно тот, за кого себя выдает.

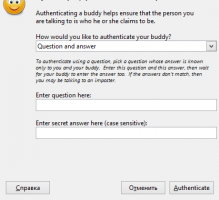

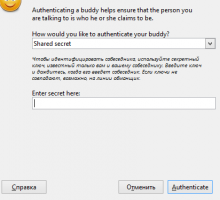

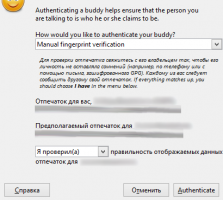

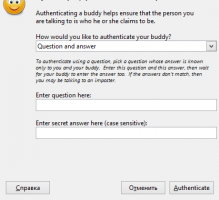

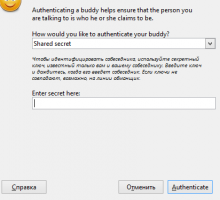

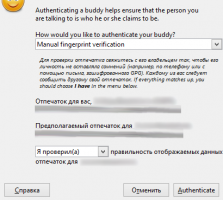

Аутентифицировать собеседника можно тремя способами:

1. Вопрос и ответ на него. Ты задаешь вопрос собеседнику, а он должен дать правильный ответ.

2. Общий секрет.

3. Ручная сверка ключа. Это вариант на тот случай, если ключ нужно передать не через Jabber, а каким-то иным способом.

После того как собеседник будет аутентифицирован, на кнопке наконец появится зеленая надпись «Защищено».

На этом установка и настройка Jabber-клиента Pidgin завершена. Можете пользоваться!

Спасибо всем, кто прочёл эту статью. А тем, кто применил её спасибо ещё больше!

Если я где-то ошибся или Вы знаете какие-то интересные моменты которые я не упомянул - пишите комментарии.

И, если вдруг кто-то хочет отблагодарить меня монеткой, оставляю на всеобщее обозрение место, где ей будут рады:

BTC - 3Fc5TTot5J89dwhS2JdYrTWVFrJub9dv3p

USDT - TVP4YtYsNzWQsoUdfyAd1SJHhYUvCZ6wsp

Monero - 877UivA78m3EFrEKSNsdeXjBB5cLYCQdmh6vZntRL7J7MSw7fQppkx9VhcvAX7SBR8AFdLhZmUKV49fuNZBAJCzY4BJqh1j

Последнее редактирование: