CFS

Новорег

- Сообщения

- 26

- Реакции

- 84

- Баллы

- 19

Перевод статьи с сайта vice.

Операция ФБР, в ходе которой агентство перехватывало сообщения с тысяч зашифрованных телефонов по всему миру, основывалась на хитроумном коде. Motherboard получила этот код и теперь публикует его разделы, которые показывают, как ФБР удалось создать свою приманку. Код показывает, что сообщения были тайно продублированы и отправлены «призрачному» контакту, который был скрыт от списков контактов пользователей. Этот пользователь-призрак в некотором роде был ФБР и его партнерами из правоохранительных органов, которые читали все переписки организованных преступников.

В прошлом году ФБР и его международные партнеры, объявили об операции «Троянский щит», в ходе которой ФБР, в течение многих лет, тайно управляло зашифрованной телефонной компанией под названием Anom и использовало ее для сбора десятков миллионов сообщений от пользователей Anom. Anom был продан преступникам и оказался в руках более 300 преступных синдикатов по всему миру. Эта знаменательная для ФБР операция, привела к аресту более 1000 человек, включая предполагаемых крупных торговцев наркотиками, а также к массовым изъятиям оружия, наличных денег, наркотиков и роскошных автомобилей.

Motherboard получила этот базовый код приложения Anom и теперь публикует его части из-за общественного интереса к пониманию того, как правоохранительные органы решают так называемую проблему “Going Dark”, когда преступники используют шифрование, чтобы скрыть свои сообщения от властей. Код дает более полное представление о поспешности его разработки, свободно доступных в интернете инструментах, которые разработчики Anom копировали для своих целей и о том, как соответствующий раздел кода копировал сообщения в рамках одной из крупнейших правоохранительных операций за всю историю.

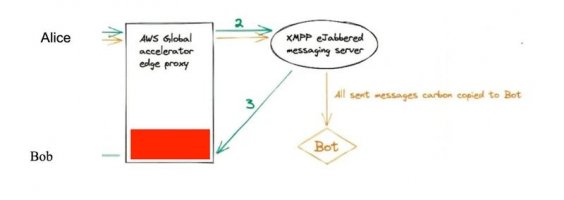

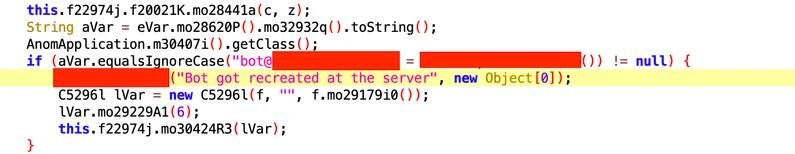

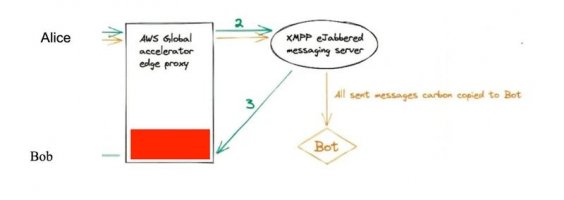

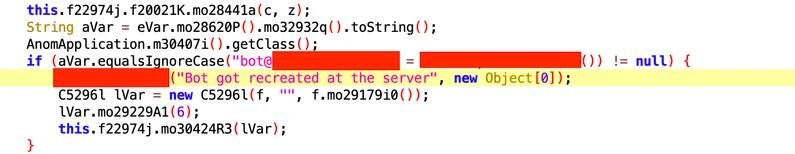

Ключевой частью приложения Anom является раздел под названием «бот».

Приложение использует для связи XMPP, давно зарекомендовавший себя протокол для отправки мгновенных сообщений. Кроме того, Anom обернул сообщения слоем шифрования. XMPP работает так, что каждый контакт использует никнейм, который чем-то похож на адрес электронной почты. Anom включала в себя учетную запись XMPP для канала поддержки клиентов, с которым могли связаться пользователи Anom. Еще одним из них был бот.

В отличие от канала поддержки, бот скрывался от списков контактов пользователей Anom и работал в фоновом режиме. На практике приложение прокручивало список контактов пользователя, и когда оно натыкалось на учетную запись бота, приложение отфильтровывало ее и удаляло из поля зрения.

Этот вывод подтверждается полученными Motherboard файлами правоохранительных органов, в которых говорится, что бот был скрытым или «призрачным» контактом, который делал копии сообщений пользователей Anom.

Власти ранее выдвигали идею использования фантомного контакта для проникновения в зашифрованные сообщения. В статье, опубликованной в ноябре 2018 года на сайте Lawfare, Ian Levy и Crispin Robinson, два высокопоставленных сотрудника британского разведывательного управления GCHQ (Government Communications Headquarters), написали, что «поставщику услуг относительно легко незаметно добавить сотрудника правоохранительных органов в групповой чат или звонок». «В конечном итоге все по-прежнему зашифровано сквозным шифрованием, но в этом конкретном случае есть дополнительное шифрование».

Код также показывает, что в разделе, который обрабатывает отправку сообщений, приложение прикрепляет информацию о местоположении к любому сообщению, отправляемому боту. Кроме того, файл AndroidManifest.xml в приложении, который показывает, к каким разрешениям обращается приложение, включает разрешение «ACCESS_FINE_LOCATION». Это подтверждает то, о чем ранее сообщала Motherboard после просмотра тысяч страниц полицейских файлов в ходе расследования, связанного с Anom. Многие из перехваченных сообщений Anom в этих документах включали точное местоположение устройства по GPS на момент отправки сообщения.

В некоторых случаях полицейские сообщали, что система Anom не смогла правильно записать эти местоположения GPS, но власти считают, что координаты в целом надежны, поскольку в некоторых случаях они сопоставлялись с другой информацией, такой как фотографии, согласно этим полицейским файлам.

Очевидно, что большая часть кода для обработки сообщений была скопирована из приложения для обмена сообщениями с открытым исходным кодом.

Сам код беспорядочен, большие куски кода закомментированы, а приложение постоянно записывает отладочные сообщения на самом телефоне.

Cooper Quintin, старший технолог активистской организации Electronic Frontier Foundation (EFF), не считает необычным использование разработчиками других модулей кода, найденных в Интернете. Но он находил «сумасшедшим» то, что ФБР использовало обычных разработчиков для этой правоохранительной операции.

«Это было бы похоже на то, как если бы Raytheon (Американская военно-промышленная компания, одна из крупнейших поставщиц вооружения и военной техники для видов вооруженных сил США) наняла компанию по производству фейерверков, расположенную дальше по улице, для изготовления ракетных капсюлей, но не сказала им, что они делают ракетные капсюли», — сказал он в телефонном разговоре. «Обычно, я бы предположил, что ФБР захочет более жестко контролировать то, над чем они работают», например, работая с штатными компьютерными инженерами, имеющими допуск к секретным материалам, и не привлекая людей, которые по незнанию уничтожают преступные организации, добавил он. (Одна из причин использования сторонних разработчиков заключалась в том, что Anom уже существовала как самостоятельная компания, а кодеры, нанятые создателем компании, работали над ранней версией приложения до того, как ФБР тайно внедрилось в управление Anom).

Недавно суды в Европе и Австралии стали свидетелями следующего шага операции Anom: судебное преследование этих предполагаемых преступников, против которых главными уликами, являются сообщения из Anom. Адвокаты защиты в Австралии подали юридические запросы на получение кода самого приложения Anom, утверждая, что доступ к коду важен для определения точности сообщений, представленных в суде обвинением. Австралийская федеральная полиция (AFP) отказалась раскрыть код.

«Любой, кто был обвинен в правонарушении, связанном с сообщениями, которые предположительно были отправлены на так называемой «платформе Anom», явно и очевидно заинтересован в том, чтобы понять, как работает устройство, как кто-либо смог получить доступ к этим сообщениям и наиболее важно, был ли первоначальный доступ и последующее распространение этих сообщений среди австралийских властей законным», — сказала Motherboard Jennifer Stefanac, австралийский адвокат, которая защищает некоторых людей, арестованных в рамках операции «Ironside» (Австралийская сторона операции «Anom») в электронном письме.

Второй юрист, занимающийся делами, связанными с Anom, сказал, что они не думают, что код Anom будет иметь большое значение для дел ответчиков. Третий сказал, что понимает, почему ответчики могут искать доступ к коду, но считает, что код не должен быть общедоступным.

На запрос о комментарии по поводу ситуации, ФБР Сан-Диего сообщило Motherboard в своем заявлении: «Мы ценим возможность предоставить отзыв о возможной публикации частей исходного кода Anom. У нас есть серьезные опасения, что публикация всего исходного кода может привести к ряду ситуаций, не отвечающих общественным интересам, таких как раскрытие источников и методов, а также предоставление сценария для других, включение криминальных элементов, дублирование приложения без значительные затраты времени и ресурсов, необходимые для создания такого приложения. Мы считаем, что создание фрагментов кода может дать аналогичные результаты».

Motherboard не публикует полный код Anom. Motherboard считает, что код содержит идентифицирующую информацию о том, кто работал над приложением. Большинство людей, которые работали над приложением Anom, не знали, что это был тайный инструмент ФБР для наблюдения за организованной преступностью, и раскрытие их личности могло подвергнуть их серьезному риску. Motherboard не будет выпускать приложение публично или распространять его дальше.

Операция «Троянский щит» прошла успешно. Помимо волны арестов, власти также смогли вмешаться используя сообщения и остановить несколько запланированных убийств. В июне, чтобы отметить годовщину объявления операции, AFP сообщило, что оно переключило свое внимание на расследование тысяч людей, подозреваемых в связях с итальянской организованной преступностью в Австралии, и что оно работает с международными партнерами.

Операция ФБР, в ходе которой агентство перехватывало сообщения с тысяч зашифрованных телефонов по всему миру, основывалась на хитроумном коде. Motherboard получила этот код и теперь публикует его разделы, которые показывают, как ФБР удалось создать свою приманку. Код показывает, что сообщения были тайно продублированы и отправлены «призрачному» контакту, который был скрыт от списков контактов пользователей. Этот пользователь-призрак в некотором роде был ФБР и его партнерами из правоохранительных органов, которые читали все переписки организованных преступников.

В прошлом году ФБР и его международные партнеры, объявили об операции «Троянский щит», в ходе которой ФБР, в течение многих лет, тайно управляло зашифрованной телефонной компанией под названием Anom и использовало ее для сбора десятков миллионов сообщений от пользователей Anom. Anom был продан преступникам и оказался в руках более 300 преступных синдикатов по всему миру. Эта знаменательная для ФБР операция, привела к аресту более 1000 человек, включая предполагаемых крупных торговцев наркотиками, а также к массовым изъятиям оружия, наличных денег, наркотиков и роскошных автомобилей.

Motherboard получила этот базовый код приложения Anom и теперь публикует его части из-за общественного интереса к пониманию того, как правоохранительные органы решают так называемую проблему “Going Dark”, когда преступники используют шифрование, чтобы скрыть свои сообщения от властей. Код дает более полное представление о поспешности его разработки, свободно доступных в интернете инструментах, которые разработчики Anom копировали для своих целей и о том, как соответствующий раздел кода копировал сообщения в рамках одной из крупнейших правоохранительных операций за всю историю.

Ключевой частью приложения Anom является раздел под названием «бот».

Приложение использует для связи XMPP, давно зарекомендовавший себя протокол для отправки мгновенных сообщений. Кроме того, Anom обернул сообщения слоем шифрования. XMPP работает так, что каждый контакт использует никнейм, который чем-то похож на адрес электронной почты. Anom включала в себя учетную запись XMPP для канала поддержки клиентов, с которым могли связаться пользователи Anom. Еще одним из них был бот.

В отличие от канала поддержки, бот скрывался от списков контактов пользователей Anom и работал в фоновом режиме. На практике приложение прокручивало список контактов пользователя, и когда оно натыкалось на учетную запись бота, приложение отфильтровывало ее и удаляло из поля зрения.

Этот вывод подтверждается полученными Motherboard файлами правоохранительных органов, в которых говорится, что бот был скрытым или «призрачным» контактом, который делал копии сообщений пользователей Anom.

Власти ранее выдвигали идею использования фантомного контакта для проникновения в зашифрованные сообщения. В статье, опубликованной в ноябре 2018 года на сайте Lawfare, Ian Levy и Crispin Robinson, два высокопоставленных сотрудника британского разведывательного управления GCHQ (Government Communications Headquarters), написали, что «поставщику услуг относительно легко незаметно добавить сотрудника правоохранительных органов в групповой чат или звонок». «В конечном итоге все по-прежнему зашифровано сквозным шифрованием, но в этом конкретном случае есть дополнительное шифрование».

Код также показывает, что в разделе, который обрабатывает отправку сообщений, приложение прикрепляет информацию о местоположении к любому сообщению, отправляемому боту. Кроме того, файл AndroidManifest.xml в приложении, который показывает, к каким разрешениям обращается приложение, включает разрешение «ACCESS_FINE_LOCATION». Это подтверждает то, о чем ранее сообщала Motherboard после просмотра тысяч страниц полицейских файлов в ходе расследования, связанного с Anom. Многие из перехваченных сообщений Anom в этих документах включали точное местоположение устройства по GPS на момент отправки сообщения.

В некоторых случаях полицейские сообщали, что система Anom не смогла правильно записать эти местоположения GPS, но власти считают, что координаты в целом надежны, поскольку в некоторых случаях они сопоставлялись с другой информацией, такой как фотографии, согласно этим полицейским файлам.

Очевидно, что большая часть кода для обработки сообщений была скопирована из приложения для обмена сообщениями с открытым исходным кодом.

Сам код беспорядочен, большие куски кода закомментированы, а приложение постоянно записывает отладочные сообщения на самом телефоне.

Cooper Quintin, старший технолог активистской организации Electronic Frontier Foundation (EFF), не считает необычным использование разработчиками других модулей кода, найденных в Интернете. Но он находил «сумасшедшим» то, что ФБР использовало обычных разработчиков для этой правоохранительной операции.

«Это было бы похоже на то, как если бы Raytheon (Американская военно-промышленная компания, одна из крупнейших поставщиц вооружения и военной техники для видов вооруженных сил США) наняла компанию по производству фейерверков, расположенную дальше по улице, для изготовления ракетных капсюлей, но не сказала им, что они делают ракетные капсюли», — сказал он в телефонном разговоре. «Обычно, я бы предположил, что ФБР захочет более жестко контролировать то, над чем они работают», например, работая с штатными компьютерными инженерами, имеющими допуск к секретным материалам, и не привлекая людей, которые по незнанию уничтожают преступные организации, добавил он. (Одна из причин использования сторонних разработчиков заключалась в том, что Anom уже существовала как самостоятельная компания, а кодеры, нанятые создателем компании, работали над ранней версией приложения до того, как ФБР тайно внедрилось в управление Anom).

Недавно суды в Европе и Австралии стали свидетелями следующего шага операции Anom: судебное преследование этих предполагаемых преступников, против которых главными уликами, являются сообщения из Anom. Адвокаты защиты в Австралии подали юридические запросы на получение кода самого приложения Anom, утверждая, что доступ к коду важен для определения точности сообщений, представленных в суде обвинением. Австралийская федеральная полиция (AFP) отказалась раскрыть код.

«Любой, кто был обвинен в правонарушении, связанном с сообщениями, которые предположительно были отправлены на так называемой «платформе Anom», явно и очевидно заинтересован в том, чтобы понять, как работает устройство, как кто-либо смог получить доступ к этим сообщениям и наиболее важно, был ли первоначальный доступ и последующее распространение этих сообщений среди австралийских властей законным», — сказала Motherboard Jennifer Stefanac, австралийский адвокат, которая защищает некоторых людей, арестованных в рамках операции «Ironside» (Австралийская сторона операции «Anom») в электронном письме.

Второй юрист, занимающийся делами, связанными с Anom, сказал, что они не думают, что код Anom будет иметь большое значение для дел ответчиков. Третий сказал, что понимает, почему ответчики могут искать доступ к коду, но считает, что код не должен быть общедоступным.

На запрос о комментарии по поводу ситуации, ФБР Сан-Диего сообщило Motherboard в своем заявлении: «Мы ценим возможность предоставить отзыв о возможной публикации частей исходного кода Anom. У нас есть серьезные опасения, что публикация всего исходного кода может привести к ряду ситуаций, не отвечающих общественным интересам, таких как раскрытие источников и методов, а также предоставление сценария для других, включение криминальных элементов, дублирование приложения без значительные затраты времени и ресурсов, необходимые для создания такого приложения. Мы считаем, что создание фрагментов кода может дать аналогичные результаты».

Motherboard не публикует полный код Anom. Motherboard считает, что код содержит идентифицирующую информацию о том, кто работал над приложением. Большинство людей, которые работали над приложением Anom, не знали, что это был тайный инструмент ФБР для наблюдения за организованной преступностью, и раскрытие их личности могло подвергнуть их серьезному риску. Motherboard не будет выпускать приложение публично или распространять его дальше.

Операция «Троянский щит» прошла успешно. Помимо волны арестов, власти также смогли вмешаться используя сообщения и остановить несколько запланированных убийств. В июне, чтобы отметить годовщину объявления операции, AFP сообщило, что оно переключило свое внимание на расследование тысяч людей, подозреваемых в связях с итальянской организованной преступностью в Австралии, и что оно работает с международными партнерами.